Defensa en produndidad

- Leyes del Reino (Políticas y procedimientos): El conjunto de normas y regulaciones que gobiernan la operación y el comportamiento dentro del castillo, asegurando que cada entidad actúe de acuerdo con los estándares y objetivos del reino.

- Castillo y terreno (Físico): La estructura y localización definen las primeras barreras y estrategias defensivas

- Murallas exteriores (Perímetro): Sirven como una protección primaria, evitando accesos no deseados.

- Pasadizos secretos (Redes): Canales de comunicación y conexión entre diferentes áreas y recursos.

- Sala de estrategias (Hosts): El lugar centralizado donde se procesa información y se orquestan los movimientos y decisiones.

- Guardias y llaves (Aplicaciones): Gestionan quién puede y no puede entrar basado en credenciales y permisos.

- Cámara del tesoro (Datos): El activo más valioso, que se protege y se resguarda con extrema precaución y seguridad.

Puntos de conexión (endpoints)

- Por defecto: Riesgos de exposición pública en Azure.

- Servicios gestionados accesibles vía internet.

- Recursos críticos visibles públicamente (una BD, por ejemplo)

- Desafío: ¿Cómo limitar o eliminar esta exposición pública?

- Solución: Mitigando la exposición pública

- Puntos de conexión (endpoints) de servicio: Protección adicional sin eliminar el acceso público.

- Puntos de conexión (endpoints) privados: Conexión segura a través de red privada, minimizando la exposición pública.

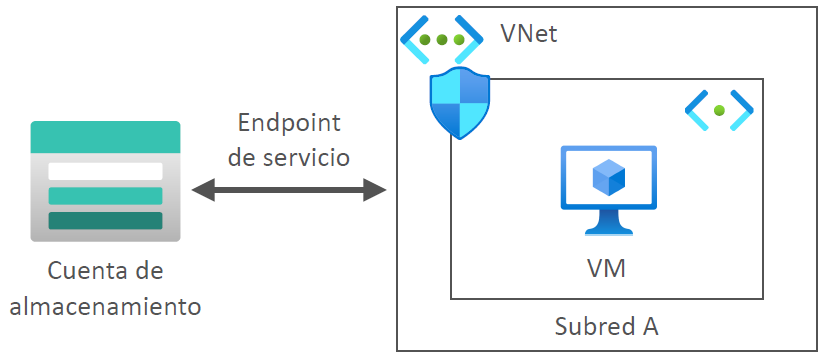

Puntos de conexión (endpoints) de servicio

- Conectar de forma privada una subred VNet a los servicios de Azure

- Conexión directa desde la subred a los servicios de Azure

- La conexión se realiza a través de la infraestructura privada de Microsoft (no a través del internet público).

- Configurar el servicio para permitir tráfico únicamente desde una subred con el punto final del servicio habilitado.

- También se puede restringir el acceso a direcciones IP públicas específicas

Limitaciones de los endpoints de servicio

- Acceso seguro únicamente para redes virtuales (VNets)

- No hay acceso privado desde las instalaciones locales.

- Se debe permitir el acceso desde las instalaciones físicas a través de la IP pública.

- El endpoint público del servicio todavía existe

- No es completamente privado

- Los endpoints de servicio proporcionan acceso a un servicio completo

- Por ejemplo, proporciona acceso privado a todo Azure Storage, no sólo a una única cuenta de almacenamiento

Puntos de conexión (endpoints) privados

Los endpoints privados en Azure permiten a los usuarios tener conexiones seguras y privadas desde una red virtual a los servicios gestionados de Azure, como Azure Storage o Azure SQL Database.

- Interfaz de red gestionada: Un endpoint privado está asociado con una "interfaz de red gestionada" (NIC), que es un recurso que permite que una red virtual se comunique con el servicio Azure a través de una dirección IP privada.

- Puedes deshabilitar completamente el acceso público a un servicio conectado: Asegurando que solo se pueda acceder a él desde la red virtual a través del endpoint privado.

- Disponible a través de redes conectadas: Los servicios con endpoints privados pueden ser accedidos no solo desde la red virtual en la que se creó el endpoint, sino también desde redes que estén conectadas a ella, como otras redes virtuales o redes locales conectadas a través de VPN o Azure ExpressRoute.

Caso práctico - Contexto

- Conexión VPN desde la oficina: Establecemos una conexión VPN segura desde nuestra ubicación (oficina) a una VNet en Azure.

- Acceso a Azure SQL: Necesitamos acceder de manera segura y privada a una base de datos Azure SQL que contiene información sensible, minimizando cualquier exposición a riesgos de seguridad.

Caso práctico - Problema del contexto expuesto

Exposición al internet público: Acceder directamente a la base de datos desde la oficina utilizando el internet público implica riesgos de seguridad y exposición de datos sensibles.

Caso práctico - Solución de la problemática

Solución: Uso de un endpoint privado

- Conexión privada: Utilizamos un punto final privado para conectar nuestra VNet directamente y de manera privada con la base de datos Azure SQL.

- Acceso seguro desde la oficina: Este método permite un acceso seguro y directo desde la oficina a través de la conexión VPN establecida previamente, sin pasar por el internet público.

- Desactivar acceso público: Opcionalmente, podemos desactivar completamente el acceso público a la base de datos Azure SQL.

Azure Key Vault

Azure Key Vault es un servicio en la nube para el almacenamiento de los secretos y el acceso a estos de forma segura.

- Seguridad del hardware: Ni siquiera Microsoft puede acceder a las claves que contiene.

- Aislamiento de aplicaciones: Una aplicación no puede compartir secretos ni acceder a los secretos de otra aplicación.

- Escalabilidad global: Escala a nivel global como cualquier otro servicio administrado de Azure.

Caso práctico de Azure Key Vault

Microsoft Defender for Cloud (anteriormente Azure Security Center)

Microsoft Defender for Cloud es una plataforma de protección de aplicaciones nativas de la nube.

Características destacables de Defender for Cloud

- Evaluación continua: Monitoreo constante de seguridad

- Políticas personalizables: Adaptadas a las necesidades

- Detección avanzada: Identificación de amenazas sofisticadas

- Protección VM: Seguridad para máquinas virtuales

- Recomendaciones de seguridad: Consejos para mejorar la seguridad

- Integración completa: Con otras soluciones de seguridad de Microsoft

- Visualización de seguridad: Paneles de control claros

- Respuesta a incidentes: Ayuda en la reacción efectiva

- Cumplimiento regulatorio: Cumplimiento normativo

- Multinube: Extiende la protección más allá de Azure (AWS, Google Cloud)

Uso de Microsoft Defender for Cloud

- Define políticas 📘

- Configura políticas de Azure para monitorizar los recursos

- Una política es un conjunto de reglas utilizadas para evaluar un recurso.Puedes utilizar políticas predefinidas o crear las suyas propias.

- Proteger recursos 🔒

- Protege activamente tus recursos mediante la supervisión de las políticas y sus resultados.

- Responder ante alertas 🚨

- Responde a cualquier alerta de seguridad. Investiga todas ellas y luego regresa al paso 1 para definir nuevas políticas que tengan en cuenta la alerta.

Inventario de Microsoft Defender for Cloud

Azure Sentinel

Sentinel es una herramienta SIEM (información de seguridad y gestión de eventos).

Proceso de ejecución de Azure Sentinel:

1. Colección de datos

2. Agregación y normalización

3. Análisis y detección de amenazas

4. Investigación y validación

Beneficios y características de Azure Sentinel

- Análisis de comportamiento: Sentinel utiliza inteligencia artificial para aprender si algún comportamiento detectado es inusual.

- Integración con AWS: Esto brinda un enfoque para la detección de amenazas en toda su infraestructura

- multinube.

- Escalabilidad: Sentinel puede aprovechar la escala de la nube de Azure y entregar resultados más precisos de manera rápida.

- Seguridad: Organizaciones muy grandes utilizan Sentinel para proteger su infraestructura de Azure.

Relación Azure Sentinel y Microsoft Defender for Cloud

- Microsoft Defender for Cloud recolecta datos sobre vulnerabilidades, configuraciones inseguras y amenazas en tus recursos en Azure o entornos híbridos.

- Estos datos y alertas generados por Defender for Cloud pueden enviarse automáticamente a Azure Sentinel, donde son analizados para detectar amenazas más complejas o ataques en progreso.

- Azure Sentinel aprovecha la información proporcionada por Defender for Cloud para detectar patrones de ataques más sofisticados y coordinar respuestas automáticas.

- Microsoft Defender for Cloud: Gestiona seguridad directamente en tus recursos Azure, identifica vulnerabilidades y amenazas específicas.

- Azure Sentinel (Microsoft Sentinel): Centraliza todas las alertas de seguridad, incluyendo las que provienen de Defender for Cloud, para detectar y responder a incidentes avanzados.

Resumen - Seguridad

- Defensa en profundidad: Estrategia de seguridad multicapa que protege los datos y sistemas en todos los niveles de la infraestructura de IT.

- Puntos de conexión (endpoints):

- Puntos de conexión (endpoints) de servicio: Puntos de acceso que permiten la conectividad controlada a servicios de Azure mediante IP públicas.

- Puntos de conexión (endpoints) privados: Facilitan conexiones seguras y directas desde una red virtual a servicios de Azure utilizando una IP privada.

- Azure Key Vault: Administración centralizada de secretos, claves de cifrado y certificados para proteger los datos y mantener la integridad de las aplicaciones.

- Microsoft Defender for Cloud: Solución integral de seguridad que salvaguarda los recursos de Azure mediante la identificación y mitigación de amenazas y vulnerabilidades.

- Azure Sentinel: Plataforma de SIEM (Gestión de Eventos e Información de Seguridad) que proporciona visión avanzada y respuesta automatizada frente a amenazas en entornos cloud.

No comments:

Post a Comment