Autenticación vs. Autorización

- Autenticación: Proceso de demostrar que es quien dice ser. Esto se logra mediante la verificación de la identidad de una persona o dispositivo.

- Autorización: Acto de conceder a una parte autenticada permiso para hacer algo. Especifica a qué datos se puede acceder y qué se puede hacer con ello.

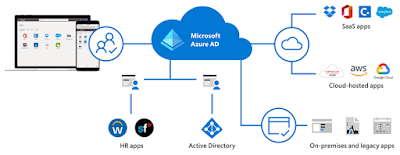

Microsoft Entra ID (anteriormente, Azure Active Directory)

Microsoft Entra ID

- Es un servicio de gestión de identidades en la nube ofrecido por Microsoft.

- Está construido para trabajar en la nube y ofrece una serie de funcionalidades y características dirigidas a aplicaciones web y móviles.

- NO debe confundirse con el Active Directory tradicional, que se instala y se ejecuta en servidores locales.

Características destacables de Microsoft Entra ID

- Gestión de identidades y acceso: Permite la gestión centralizada de usuarios y grupos, capacidades de inicio de sesión único (SSO) y autenticación multifactor (MFA).

- Desarrollo de aplicaciones: Los desarrolladores pueden utilizar Microsoft Entra ID como plataforma de identidad para sus aplicaciones.

- Integración de aplicaciones: Fácil integración con aplicaciones y servicios tanto en la nube como en las instalaciones.

- Seguridad e inteligencia: Ofrece capacidades de seguridad avanzadas mediante Microsoft Entra ID Protection.

- Otras características: B2B y B2C, acceso condicionado, gestión de privilegios, conformidad.

Inquilino (Tenant)

- Un inquilino representa una organización.

- Se trata de una instancia dedicada de Microsoft Entra ID que una organización o un desarrollador de aplicaciones recibe al principio de su relación con Microsoft. Esa relación podría empezar, por ejemplo, por el registro en Azure o Microsoft 365.

- Cada inquilino de Microsoft Entra es distinto e independiente de otros inquilinos de Microsoft Entra.

Arquitectura híbrida con Microsoft Entra ID

Recomendaciones para el examen de certificación

- Active Directory (AD) y Microsoft Entra ID NO es lo mismo.

- Administrar Microsoft Entra ID puede requerir un conjunto de habilidades ligeramente diferentes debido a sus plataformas y capacidades únicas.

- Cada cuenta de Azure viene con una instancia de Microsoft Entra ID, que es utilizada para gestionar los usuarios y sus accesos a los recursos de Azure.

- Un inquilino (tenant) es una instancia dedicada de Microsoft Entra ID y simboliza a tu organización dentro de Azure. Es el núcleo de tu presencia en Azure, que aloja a tus usuarios y proporciona las configuraciones y las referencias a tus recursos de suscripción.

- Un usuario generalmente pertenece a un único tenant pero puede ser invitado como usuario externo ("guest") en otros tenants.

Centro de administración de Microsoft Entra ID

- Consola de administración moderna donde se gestionan los usuarios, grupos y otras características relacionadas con la identidad de Microsoft Entra ID.

- Es el punto central para administrar y configurar características de identidad en el entorno de Azure y Microsoft 365.

- No hace falta ingresar por el portal de Azure, sino por el siguiente link: https://entra.microsoft.com

Microsoft Entra Connect (anteriormente Azure AD Connect)

Microsoft Entra Connect es una aplicación local de Microsoft diseñada para cumplir y lograr tus

objetivos de identidad híbrida.

- Sincronización de directorios: Unión entre Active Directory local con Microsoft Entra

- Inicio de sesión único (SSO): Acceso unificado a aplicaciones locales y en la nube

- Modos flexibles: Diferentes métodos de sincronización según necesidades

- Seguridad avanzada: Beneficios como autenticación multifactor y políticas condicionales

- Microsoft Entra Connect Health ayuda a supervisar y a conocer mejor la infraestructura de identidad local, lo que garantiza la confiabilidad de este entorno

- Es tan sencillo como instalar un agente en cada uno de los servidores de identidad locales.

- Microsoft Entra Connect Health es una herramienta que monitorea y te avisa si hay problemas con tu conexión entre Active Directory local y Azure AD (o sea, con Entra Connect). Piensa en él como un doctor que cuida tu sistema de sincronización.

Confianza Cero

Confianza cero es una estrategia de seguridad. No es un producto o un servicio, sino un enfoque para diseñar e implementar el siguiente conjunto de principios de seguridad.

- Comprobación explícita: Realiza siempre las operaciones de autorización y autenticación.

- Acceso con privilegios mínimos: Limita el acceso de los usuarios.

- Asunción de que hay brechas: Minimiza el radio de explosión y el acceso a los segmentos.

El modelo de Confianza Cero (Zero Trust):

- Presupone que hay brechas y, por consiguiente, comprueba todas las solicitudes como si provinieran de una red no controlada.

- Enseña a "no confiar nunca, a realizar siempre todas las comprobaciones pertinentes”.

- Está diseñado para adaptarse a las complejidades del entorno moderno que abarca la fuerza de trabajo móvil, protege a las personas, los dispositivos, las aplicaciones y los datos dondequiera que se encuentren.

- No se basa en la ubicación del usuario, sino en su identidad y credenciales validadas, permitiendo el acceso a recursos autorizados desde cualquier lugar, siempre que se cumplan los criterios de seguridad y autenticación.

Autenticación Multifactor (MFA)

MFA es un procedimiento en el que se solicita a los usuarios durante el proceso de inicio de sesión una forma adicional de identificación. Por ejemplo: un código en el teléfono móvil o una lectura de la huella digital.

El funcionamiento de MFA se basa en exigir uno o varios de los siguientes métodos de autenticación:

- Algo que conoces: Normalmente una contraseña

- Algo que tienes: Como un dispositivo de confianza que no se puede duplicar con facilidad.

- Algo que forma parte de ti: Información biométrica como una huella digital o una detección de rostro.

Beneficios:

- Protege contra robos de contraseña: Si alguien consigue tu contraseña, no podrá entrar sin el segundo factor.

- Aumenta la seguridad sin complicarte la vida: Solo toma unos segundos más, pero reduce muchísimo el riesgo de ataques.

- Es obligatorio en muchas empresas: Especialmente en sectores como salud, banca o tecnología. Microsoft y otras plataformas lo recomiendan fuertemente.

- Evita accesos no autorizados desde otros países o dispositivos sospechosos: Incluso si alguien intenta entrar desde otro país, el sistema puede bloquearlo o pedir más pruebas.

Acceso condicional

- El acceso condicional reúne las señales para tomar decisiones y aplicar las directivas de la organización.

- El acceso condicional es el motor de directivas de Confianza cero de Microsoft que tiene en cuenta señales de varios orígenes al aplicar decisiones de directivas.

Señales comunes del acceso condicional

El acceso condicional tiene en cuenta señales de varios orígenes al tomar decisiones de acceso.

- Pertenencia a un usuario o grupo.

- Información de la ubicación de la IP.

- Dispositivo.

- Aplicación.

- Detección de riesgo calculado y en tiempo real.

- Microsoft Defender para aplicaciones en la nube.

Bloquear acceso

- Decisión más restrictiva

Conceder acceso

Decisión menos restrictiva, puede requerir una o varias de las opciones siguientes:

- Requiere autenticación multifactor

- Requerir intensidad de autenticación

- Requerir que el dispositivo esté marcado comocompatible

- Requerir un dispositivo unido a Microsoft Entra

- Requerir aplicación cliente aprobada

- Requerir la directiva de protección de aplicaciones

- Requerir cambio de contraseña

- Requerir condiciones de uso

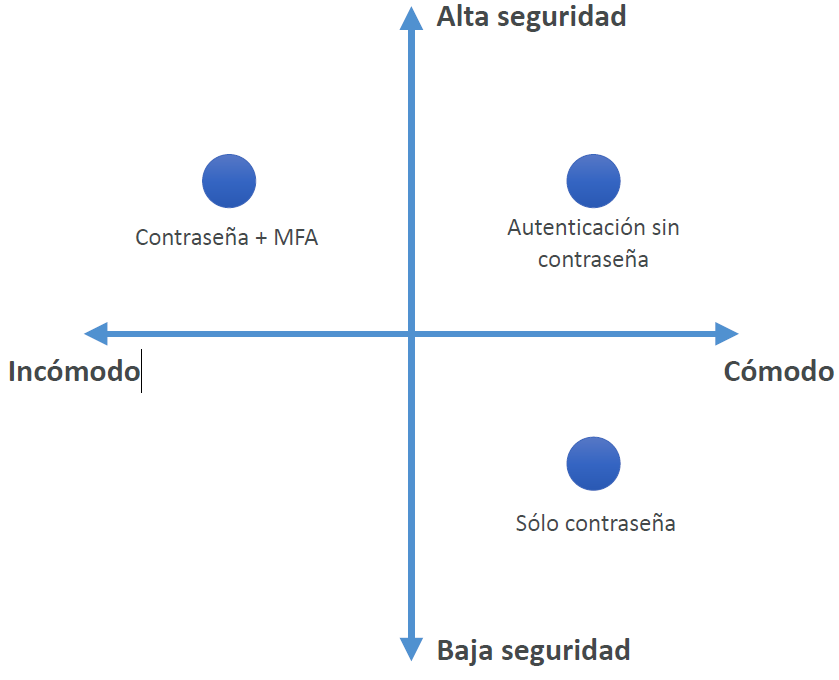

Autenticación sin contraseña

- El uso de características como la autenticación multifactor (MFA) constituye una excelente manera de proteger una organización.

- Sin embargo, sumar esta capa de seguridad adicional al hecho de tener que recordar las contraseñas suele frustrar a los usuarios.

- Los métodos de autenticación sin contraseña son más sencillos y cómodos.

- En lugar de usar una contraseña, puedes utilizar algo que ya tengas contigo, como tu teléfono, combinado con algo que seas, como tu cara, o algo que sepas, como un PIN.

Aumentar comodidad manteniendo seguridad

Eliminación de las contraseña del sistema de login. Remplazado con:

- Algo que tienes: teléfono móvil / clave

- Algo que sabes/eres: (en el dispositivo) huella dactilar, escaneo facial, PIN

Opciones de autenticación sin contraseña

Microsoft Azure global y Azure Government ofrecen las siguientes tres opciones de autenticación sin contraseña que se integran con Microsoft Entra ID:

Acceso de usuarios externos

Escenario: Trabajar con un consultor externo para optimizar la configuración de Azure.

¿Soluciones posibles?

- Crear una cuenta de organización separada para el usuario externo. Esta opción requiere que el usuario externo gestione dos cuentas.

- Invitar a un usuario invitado al tenant de Azure. El usuario invitado utiliza su cuenta existente como colaborador externo. Colaboración B2B.

Proveedores de identidad

- Microsoft, Google, Facebook

- Otros proveedores de identidad externos

Asignar permisos para la cuenta de invitado

- Principio de mínimo privilegio

Opcional: Asignar usuario invitado a una aplicación

Opcional: Aplicar política de acceso condicional entre inquilinos (cross-tenant)

- Requerir MFA

- Requerir dispositivos gestionados aprobados

Escenario: Invitando a un consultor externo (pasos)

- Configurar proveedor de identidad (si no es Microsoft).

- Invitar a la parte externa.

- Después de que el usuario invitado acepte la invitación, asignar permisos.

- Opcionalmente: Asignar aplicaciones, aplicar política de acceso condicional.

Azure Active Directory Domain Services (Azure AD DS)

- Azure AD DS te permite tener las funciones tradicionales de Active Directory en la nube (como GPO, LDAP, unir máquinas a dominio) sin tener que instalar y mantener servidores. Es ideal si estás migrando a la nube, pero aún necesitas esas funcionalidades clásicas.

- Azure AD DS es un servicio gestionado que facilita la implementación de servicios de dominio en Azure. Autenticación, autorización y la aplicación de políticas de seguridad para aplicaciones y usuarios.

- Es esencial para las organizaciones que desean migrar aplicaciones al cloud sin perder las funcionalidades del Active Directory Domain Services (AD DS) tradicional.

- Permite unificar el manejo de las identidades corporativas en entornos híbridos, conectando fácilmente los entornos on-premises con la nube.

- Soporta protocolos de autenticación antiguos, como NTLM y Kerberos (esenciales para aplicaciones legacy)

¿Cómo funciona Azure AD DS?

- Azure AD DS es un servicio gestionado

- No requiere configuración/gestión del sistema operativo

- Detrás de escena: dos controladores de dominio Windows para alta disponibilidad

- Crear un nombre de dominio/espacio de nombres único

- Ejemplo: aadds-nombredelaempresa.com

- Dominio independiente, no es una extensión del dominio AD local

- Sincronización unidireccional de Microsoft Entra ID a Azure AD DS

- Sincroniza usuarios, grupos y credenciales

- Microsoft Entra ID también se puede sincronizar bidireccionalmente con el AD local

Casos de uso de Azure AD DS

- Migración de aplicaciones: Para aplicaciones on-premises que dependen del AD DS y se están moviendo a Azure, facilitando la transición sin modificar la autenticación y autorización.

- Desarrollo y pruebas: Provee un entorno de pruebas a los desarrolladores para construir y testar aplicaciones en un entorno similar al de producción.

Inicio de sesión único (SSO, Single Sign-On)

El inicio de sesión único (SSO) es un método de autenticación que permite a los usuarios iniciar sesión con un conjunto de credenciales en varios sistemas independientes.

La habilitación de SSO facilita el acceso a múltiples aplicaciones

- Una sola credencial: Acceso con un único nombre de usuario y contraseña

- Acceso sin interrupciones: Ingreso fluido a todas las aplicaciones vinculadas

- Mayor seguridad: Reduce riesgos de seguridad asociados con múltiples credenciales

- Gestión centralizada: Control unificado de políticas y usuarios

Caso práctico del uso de SSO

Resumen - Autenticación y Autorización

- Microsoft Entra ID: Servicio de identidad y acceso en la nube que conecta múltiples aplicaciones y usuarios.

- Confianza cero: Enfoque de seguridad que no confía en ningún usuario o sistema por defecto, incluso si están dentro de la red corporativa

- Autenticación multifactor (MFA): Técnica de seguridad que utiliza dos o más métodos de verificación para autenticar a un usuario.

- Acceso condicional: Política que permite o niega el acceso a recursos basándose en condiciones específicas como ubicación del usuario o estado del dispositivo.

- Sin contraseña: Estrategias de autenticación que no requieren de una contraseña tradicional, utilizando otros métodos como biometría o tokens.

- Acceso de usuarios externos: Gestión y control de acceso de usuarios que no pertenecen directamente a la organización, tales como clientes o socios.

- Azure Active Directory Domain Services (Azure AD DS): Permite a las organizaciones usar servicios de dominio en la nube, simplificando la administración de identidades y accesos en entornos Azure.

- Inicio de sesión único (SSO): Permite a los usuarios acceder a múltiples aplicaciones y servicios con una sola autenticación o conjunto de credenciales.

No comments:

Post a Comment